El modelo OSI, abreviatura de modelo de interconexión de sistemas abiertos (Open Systems Interconnection model, en inglés), es un modelo de 7 capas o niveles que describe una arquitectura de comunicación de datos en redes informáticas.

El modelo de referencia OSI se desarrolló a finales de los años 1970. Sin embargo, debido a su tardía invención, no se implementó y se ha quedado simplemente como un modelo de referencia. El modelo implementado actualmente en Internet es el modelo TCP/IP.

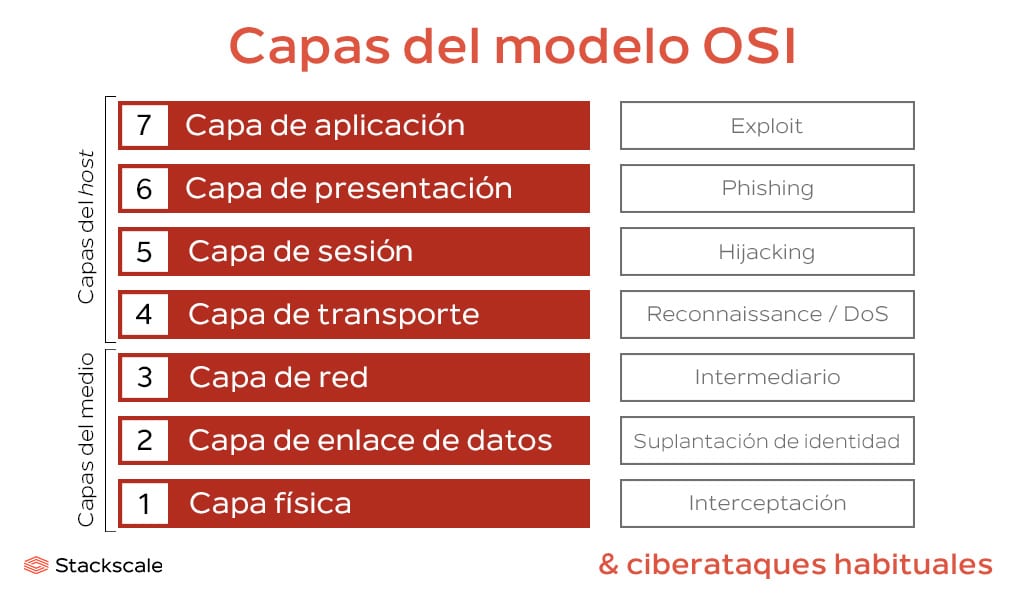

Capas del modelo OSI

El modelo OSI define siete capas de abstracción que los sistemas informáticos usan para comunicarse a través de una red, para facilitar la comunicación entre usuarios. Cada capa del modelo OSI tiene funciones específicas, que se comunican e interactúan con las capas inmediatamente superiores e inferiores.

Las capas se clasifican en dos categorías:

- Capas del host: la capa de aplicación, la capa de presentación, la capa de sesión y la capa de transporte.

- Capas del medio: la capa de red, la capa de enlace de datos y la capa física.

Capa de aplicación | 7

La capa de aplicación, también conocida como la «capa de escritorio», se encarga de comunicarse con las aplicaciones, tanto las basadas en un host como las dirigidas al usuario. Esta es la capa más cercana al usuario.

Habilita los servicios de aplicación y permite que los usuarios reciban información. Además, especifica los protocolos de comunicación compartidos y los métodos de interfaz que los hosts utilizan en las redes de comunicación.

Esta capa del modelo OSI se comunica e interactúa con: la capa de presentación.

El ataque contra la seguridad más común en la capa de aplicación es: un exploit.

Capa de presentación | 6

La capa de presentación, también conocida como la «capa de sintaxis», se encarga de formatear y traducir los datos al formato especificado por la capa de aplicación. Es decir, actúa como un traductor de datos de la red para garantizar que la capa de aplicación del sistema receptor es capaz de leer la información enviada por la capa de aplicación del sistema emisor.

Esta capa del modelo OSI se comunica e interactúa con: la capa de aplicación y la capa de sesión.

El ataque contra la seguridad más común en la capa de presentación es: un ataque de phishing.

Capa de sesión | 5

La capa de sesión se encarga de abrir, gestionar y cerrar sesiones entre procesos de aplicación del usuario final. Establece, gestiona y finaliza las conexiones entre aplicaciones locales y remotas.

Esta capa del host crea la configuración, controla la conexión, termina el desacoplamiento entre ordenadores, y comprueba y recupera las sesiones.

Esta capa del modelo OSI se comunica e interactúa con: la capa de presentación y la capa de transporte.

El ataque contra la seguridad más común en la capa de sesión es: un ataque de hijacking.

Capa de transporte | 4

La capa de transporte se encarga de proporcionar los medios para transferir secuencias de datos de longitud variable desde un host de origen a otro de destino. Los protocolos en esta capa del host proporcionan servicios de comunicación de extremo a extremo para aplicaciones.

Admite dos modos, con conexión y sin conexión, para proporcionar una transmisión fiable entre puntos dentro de una red.

Esta capa del modelo OSI se comunica e interactúa con: la capa de sesión y la capa de red.

El ataque contra la seguridad más común en la capa de transporte es: ataque de reconnaissance o reconocimiento y ataque DoS.

Capa de red | 3

La capa de red se encarga de proporcionar medios para transferir paquetes entre nodos conectados, a través de una o varias redes. Estructura y gestiona redes multinodo, usando rúters y switches para gestionar su tráfico.

Esta capa del modelo OSI se comunica e interactúa con: la capa de transporte y la capa de enlace de datos.

El ataque contra la seguridad más común en la capa de red es: ataque de intermediario.

Capa de enlace de datos | 2

La capa de enlace de datos se encarga de transferir frames de datos entre dos nodos conectados directamente, dentro de la misma red de área local. Empaqueta bits sin procesar de la capa física en frames. También puede llevar a cabo revisión y corrección de errores.

Esta capa del modelo OSI se comunica e interactúa con: la capa de red y la capa física.

El ataque contra la seguridad más común en la capa de enlace de datos es: un ataque de suplantación de identidad.

Capa física | 1

La capa física se encarga de transmitir y recibir datos no estructurados sin procesar entre dispositivos y medios de transmisión físicos. Se puede implementar mediante diversas tecnologías de hardware.

Esta capa del modelo OSI se comunica e interactúa con: la capa de enlace de datos. Traduce peticiones de comunicación lógicas desde la capa de enlace de datos hacia las operaciones específicas de hardware para transmitir y recibir señales.

El ataque contra la seguridad más común en la capa física es: un ataque de interceptación.

Tipos de ataques por capa en el modelo OSI

Estos son los diferentes tipos de ataques que pueden afectar a cada capa en particular del modelo OSI.

| Capa del modelo OSI | Tipo de ataque |

| Capa de aplicación | Exploit |

| Capa de presentación | Phishing |

| Capa de sesión | Hijacking |

| Capa de transporte | Reconnaissance o reconocimiento / DoS |

| Capa de red | Intermediario |

| Capa de enlace de datos | De suplantación de identidad |

| Capa física | De interceptación |

Exploit en la capa de aplicación

Un exploit consiste en aprovechar las vulnerabilidades de una aplicación de software para conseguir acceso no autorizado y tomar el control de un sistema, y llevar a cabo diversos tipos de ataques como un ataque de denegación de servicio.

Ataques de phishing en la capa de presentación

Los ataques de phishing consisten en engañar a individuos para que revelen datos confidenciales mediante diversas técnicas. Es uno de los ciberataques más usados actualmente e incluye muchos tipos de ataques.

Ataques de hijacking en la capa de sesión

Los ataques de hijacking consisten en interceptar y tomar el control de una sesión de comunicación establecida ya sea para acceder a datos confidenciales o para conseguir acceso no autorizado al ordenador o cuenta del usuario objetivo.

Ataques de reconnaissance o reconocimiento y DoS en la capa de transporte

Los ataques de reconnaissance o reconocimiento consisten en recopilar información sobre un sistema para identificar sus vulnerabilidades. Aunque originalmente se usaba como una técnica de hacking ético para identificar agujeros de seguridad y poder mejorar la misma, también se ha convertido en un mecanismo para identificar vulnerabilidades antes de lanzar un ciberataque.

Los ataques DoS o ataques de denegación de servicio, «Denial-of-service attacks» en inglés, consisten en hacer que un recurso deje de estar disponible para los usuarios inundando al objetivo con peticiones superfluas que tienen como objetivo evitar que se completen las peticiones legítimas. La interrupción puede ser temporal o indefinida. Cuando el ataque se origina en numerosos puntos al mismo tiempo, se conoce como ataque de denegación de servicio distribuido o ataque DDoS.

Ataque de intermediario en la capa de red

Los ataques de intermediario o man-in-the-middle, abreviados como «ataques MitM», consisten en que un atacante se sitúa entre dos partes que se comunican para monitorizar, transmitir e incluso alterar el contenido de los mensajes. Mientras que ambas partes creen que están comunicándose de forma directa y segura.

Ataques de suplantación de identidad en la capa de enlace de datos

Los ataques de suplantación de identidad o spoofing consisten en una persona o programa que falsifica información para identificarse como un usuario o dispositivo autorizado. Al hacerse pasar por usuarios o dispositivos autorizados, los atacantes pueden evitar el control de acceso a sistemas, robar datos y propagar malware.

Ataques de interceptación en la capa física

Los ataques de interceptación o sniffing consisten en interceptar datos usando una aplicación diseñada para capturar paquetes de red (un sniffer de paquetes). De modo que, si los paquetes capturados no están encriptados, se puede usar el sniffer de paquetes para leerlos. Esto permite a los atacantes analizar la red y obtener información para corromperla o incluso provocar su caída.

Este modelo de red de 7 capas y los ciberataques habituales asociados a cada una de ellas enfatizan la importancia de evaluar riesgos y vulnerabilidades para proteger la seguridad corporativa a todos los niveles. Las amenazas informáticas están a la orden del día actualmente y no se pueden pasar por alto. Como resultado, cada vez está más extendido el uso de enfoques de seguridad estrictos como el Zero Trust y soluciones de Disaster Recovery entre las organizaciones, con el objetivo de garantizar la continuidad del negocio.