La ceremonia de la clave para la firma de la llave de la zona raíz con DNSSEC o «Root DNSSEC KSK Ceremony», en inglés, es un procedimiento estricto durante el cual se firma la información de la llave pública de la zona raíz del DNS para los tres meses siguientes.

La clave para la firma de la llave (KSK, en inglés) es la llave que se utiliza para firmar el conjunto de llaves de firma de la zona (ZSK, en inglés) cada tres meses. Esto fortalece la confianza en el sistema de nombres de dominio (DNS, en inglés), ya que las ZSKs se usan para firmar digitalmente la zona raíz del DNS.

Desde 2016 la Corporación de Internet para la Asignación de Nombres y Números (ICANN, en inglés) se encarga de la administración de la zona raíz del DNS. Esta delegó su gestión en la Autoridad de Asignación de Números de Internet (IANA, en inglés), que es la organización encargada de guardar la porción de la KSK de forma segura.

Además, Verisign es responsable del mantenimiento de la zona raíz del DNS y se ocupa de generar la llave de firma de la zona raíz que se firma durante la ceremonia.

¿Cuál es el objetivo de la ceremonia de firma de la llave de la zona raíz?

Como la zona raíz del DNS no tiene una zona de nivel superior, la ceremonia de firma de la llave de la zona raíz se realiza con el objetivo de reforzar su fiabilidad y asegurar la integridad y la autenticidad de la información de la zona raíz del DNS.

La zona raíz del DNS contiene información sobre cómo se consulta a los servidores de nombres de dominios de nivel superior (TLD, en inglés), como «.com», «.org» y «.edu». Lo cual permite que los usuarios de Internet accedan a los nombres de dominios de cualquier TLD. De modo que su fiabilidad es esencial.

Seguridad y transparencia

La ceremonia de firma de la llave de la zona raíz es pública y se retransmite en vivo para reforzar la confianza y la transparencia. Todo está extremadamente controlado, además de auditado. La seguridad más estricta es necesaria para que el protocolo DNSSEC tenga éxito como estándar global.

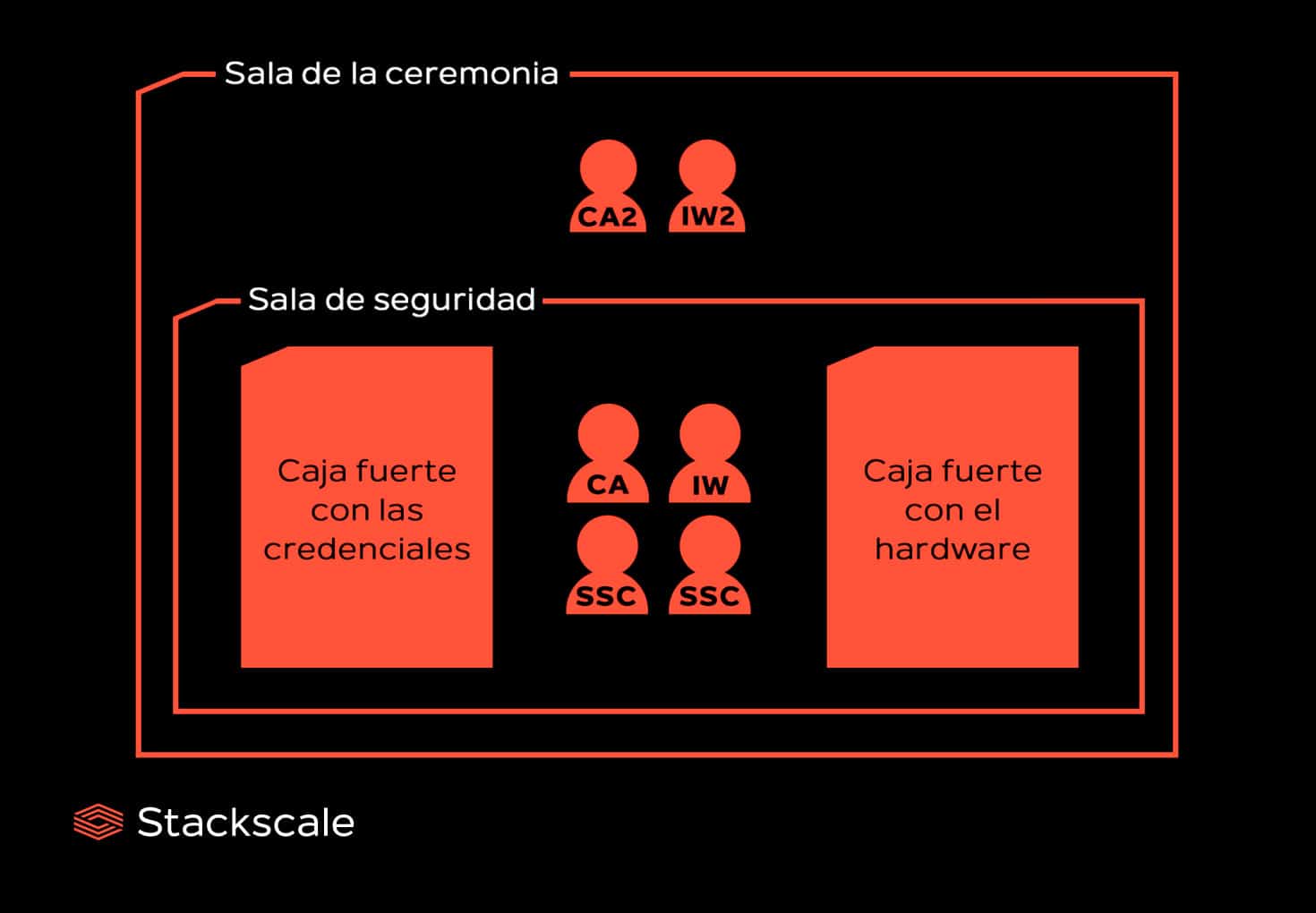

Se aplican todas las medidas de seguridad posibles para minimizar el riesgo de conspiraciones malintencionadas. En la sala de la ceremonia, dentro de la sala de seguridad, hay dos cajas fuertes que separan el acceso al módulo de seguridad de hardware (HSM, en inglés) del acceso a las tarjetas inteligentes que lo activan. Una de las cajas fuertes guarda las credenciales para activar el HSM, dentro de fundas de plástico y en bolsas a prueba de falsificaciones, y la otra guarda el HSM y la porción privada de la KSK.

Para reducir al mínimo las posibilidades de que se produzcan conspiraciones que podrían comprometer la KSK, la ceremonia se divide en varias partes en las que los roles de cada participante están cuidadosamente definidos. Los participantes pasan por una serie de pasos y verificaciones para firmar criptográficamente los pares de llaves digitales que se usan para proteger la zona raíz del DNS.

Además, los participantes tienen que pasar varias medidas de seguridad, como tarjetas de acceso y escáneres de huella y retina para acceder a la sala de la ceremonia. Dos auditorías, que no están asociadas ni a Verisign ni a ICANN, auditan todo el proceso y, cuando la ceremonia se ha completado, se vuelven a depositar todas las piezas, selladas, en sus respectivas cajas fuertes, y todo el mundo abandona la sala. Asimismo, durante las ceremonias se pueden llevar a cabo otras operaciones como reemplazar hardware, instalar nuevos oficiales de criptografía o generar o reemplazar una KSK, si fuera necesario.

¿Quién participa en la ceremonia de firma de la llave de la zona raíz?

En la siguiente lista enumeramos el grupo mínimo de participantes necesarios para completar la ceremonia de la clave para la firma de la llave de la zona raíz con DNSSEC:

- El administrador de la ceremonia (CA – Ceremony Administrator, en inglés), que es responsable de llevar a cabo la ceremonia tal y como está planeado en el guión.

- El testigo interno (IW – Internal Witness, en inglés), que garantiza que el CA sigue el guión como corresponde. También registra cualquier desviación del guión mediante un informe de excepción.

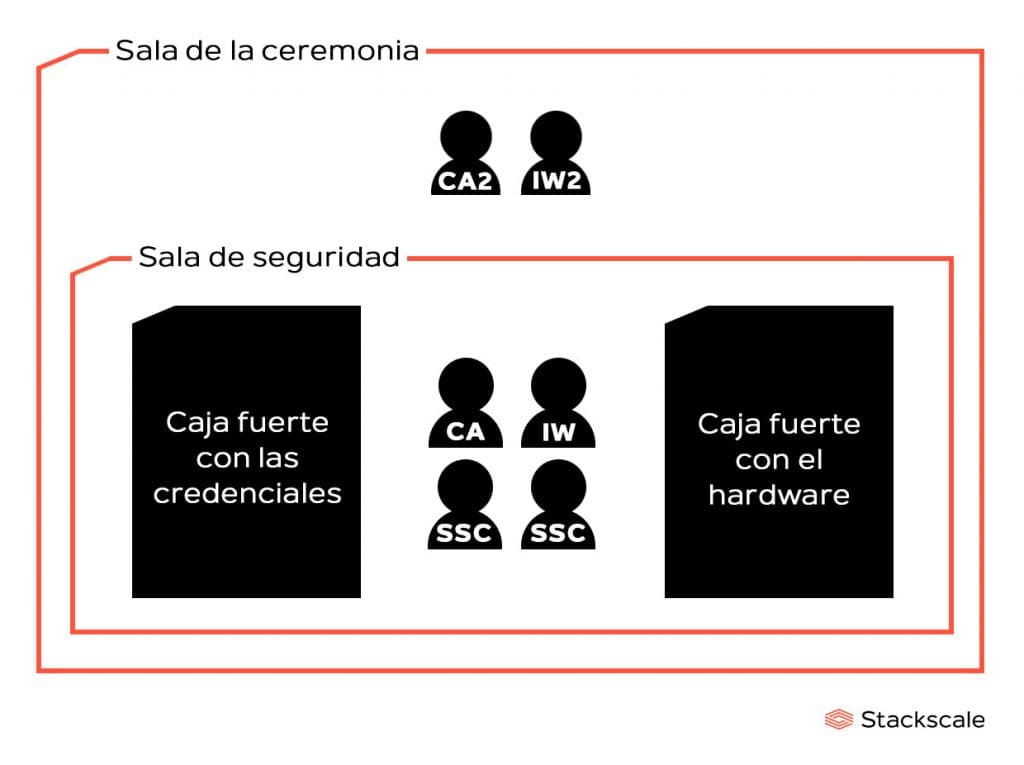

- El segundo administrador de ceremonia (CA2) y el segundo testigo interno (IW2), que ayudan con la logística y garantizan el cumplimiento de las reglas de doble ocupación en la sala de la ceremonia, mientras que el CA y el IW están en la sala de seguridad. Pueden llegar a sustituirlos si los primeros no se encuentran en disposición de cumplir con su papel.

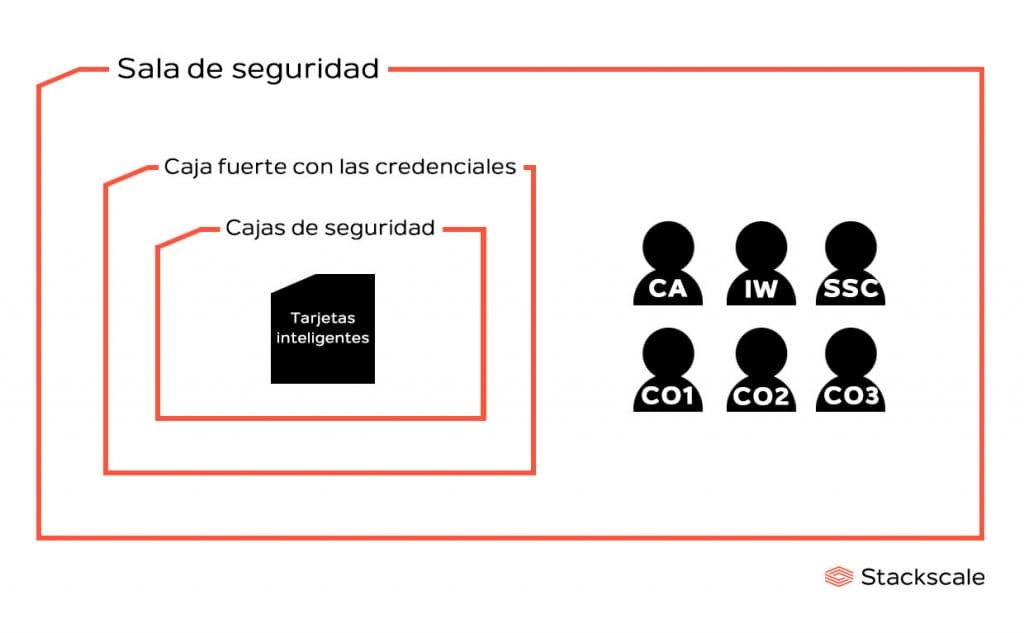

- 2 controladores de caja fuerte (SSCs – Safe Security Controllers, en inglés), que abren las dos cajas fuertes en la sala de la ceremonia.

- 3 oficiales de criptografía (COs- Crypto Officers, en inglés), que tienen las llaves para las cajas de seguridad dentro de la caja fuerte con las credenciales, para coger 3 de las 7 tarjetas inteligentes que se necesitan para activar un determinado HSM. Para abrir cada caja de seguridad se necesitan dos llaves: el CA tiene una de las llaves y cada uno de los COs tiene una llave para una de las cajas. Los COs son voluntarios de confianza dentro de la comunidad de Internet y, como tales, también actúan como testigos y certifican que las ceremonias se llevan a cabo como es debido.

- Un auditor externo, que representa la organización que audita la ceremonia para asegurar su correcto cumplimiento.

- Un representante de la ZSK, encargada de mantener la zona raíz y del mantenimiento de las llaves de firma de la zona raíz.

- La seguridad de operaciones de la clave para la firma de la llave raíz (RKOS – Root KSK Operations Security, en inglés),que programa, planifica y ejecuta la ceremonia, además de proporcionar soporte logístico. Está compuesta por miembros del equipo de operaciones criptográficas de negocio, responsable de gestionar la clave para la firma de la llave.

- El administrador del sistema (SA – System Administrator, en inglés), que opera los sistemas de soporte que se usan durante la ceremonia y puede resolver los fallos técnicos que pudieran producirse.

En cualquier caso, para minimizar los riesgos de cancelación, debe haber personal adicional disponible. Por ejemplo, a los COs se les realiza una encuesta para encontrar un periodo de dos días en el que al menos 4 de ellos estén disponibles.

Además, como es una ceremonia pública, cualquiera puede solicitar asistir a la ceremonia de firma como espectador. No obstante, como el espacio en la sala de la ceremonia es limitado, no hay muchos asientos disponibles. Para asistir a la ceremonia es obligatorio enviar una solicitud con al menos 45 días de antelación.

¿Cuáles son las partes principales de la ceremonia de firma de la llave de la zona raíz?

Una vez que todos los asistentes están en la sala de la ceremonia, el CA y el IW desbloquean la sala de seguridad que contiene las dos cajas fuertes, con sus respectivos escáneres de retina y tarjetas de acceso, para que los SSC puedan proceder a abrir las cajas fuertes. Como el CA y el IW deben estar presentes en la sala de seguridad para que los otros participantes involucrados puedan acceder, el CA2 y el IW2 permanecen en la sala de la ceremonia a fin de garantizar la doble ocupación.

Primero, el controlador de la caja fuerte de las credenciales abre la caja fuerte con las credenciales. Dentro de esta hay varias cajas de seguridad y cada una contiene una tarjeta inteligente. Cada CO coge una tarjeta, ya que se necesitan tres tarjetas para desbloquear el HSM. Para abrir cada caja de seguridad se necesitan dos llaves.

Después, el controlador de la caja fuerte del hardware abre la caja que contiene el HSM, un portátil especial que puede enviar comandos al HSM, un USB con los registros de ceremonias anteriores y un DVD para iniciar el portátil especial. Solo se puede acceder al HSM, en el que la KSK se almacena de forma segura, con las tres tarjetas inteligentes que los COs han cogido previamente.

El portátil especial no tiene batería ni disco duro, para eliminar cualquier posibilidad de que la KSK deje el HSM tras completar la ceremonia.

Para continuar con la ceremonia se extiende sobre una mesa todo el equipamiento que se ha cogido de las cajas fuertes para que todos los asistentes puedan verlo. Después, se llama a los COs uno por uno para que entreguen sus tarjetas al CA. Estos las entregan tras verificar que las bolsas a prueba de falsificaciones están exactamente igual que cuando las dejaron en las cajas de seguridad al finalizar la ceremonia anterior.

Una vez que el CA tiene las tarjetas inteligentes, inicia el portátil especial desde el DVD, inicia el USB y, luego, coloca las tres tarjetas en la máquina para activar el HSM. Tras estos pasos, el HSM está conectado al portátil mediante un cable ethernet y el CA accede a la KSK.

El CA carga la petición de la KSK en el portátil mediante el USB y, para garantizar que se firma la llave correcta, se usa una función hash PGP de la petición de la KSK y Verisign verifica que la llave es idéntica a la que proporcionaron.

Por último, el CA firma la petición de firma de la llave (KSR, en inglés) con la KSK privada e introduce «Y» en un comando; así, la parte más compleja de la ceremonia queda completada. La KSR contiene un grupo de llaves de firma de la zona que rotan cada 15-16 días y que son suficientes para cubrir el trimestre hasta la siguiente ceremonia.

Tal y como hemos mencionado antes, todo está auditado y grabado en vídeo para reforzar la confianza. Al fin y al cabo, hoy en día la seguridad en Internet nos afecta prácticamente a todos.

¿Dónde tiene lugar la ceremonia de firma de la llave de la zona raíz?

La ceremonia de la clave para la firma de la llave de la zona raíz tiene lugar, de forma alterna, en El Segundo, California (EE.UU.), y en Culpeper, Virginia (EE.UU.). Estas son las dos localizaciones en las que se guarda la KSK y sus respectivas copias redundantes. Ambas ubicaciones son instalaciones seguras.

¿Cuándo se celebra la ceremonia de firma de la llave de la zona raíz?

La ceremonia de la clave para la firma de la llave de la zona raíz se celebra trimestralmente en una de las dos localizaciones geográficas que hemos indicado en el apartado anterior. La última ceremonia, la Root KSK Ceremony 42, tuvo lugar el 11 de febrero de 2021 en El Segundo, California.

Vídeo de la ceremonia de firma de la llave de la zona raíz número 42

Fuentes: The DNSSEC Root Signing Ceremony by Coudflare y Key Ceremony Roles by IANA